Dans la première partie de cet article nous avons présenté les besoins principaux couverts par le concept de « plate-forme IoT ». Dans cette partie nous allons aborder l’architecture fonctionnelle et applicative d’une plate-forme générique d’IoT. Le but est de donner un guide de lecture structuré des offres de plates-formes.

Cet article aspire à être le point de départ d’un projet d’IoT, basé sur une analyse des besoins « métier » faite sur la trame de la première partie de l’article.

Dans la troisième partie de cet article, nous montrerons l'usage de ce modèle d'architecture pour décrypter les services rendus par les plates-formes IoT du marché.

Il est important de considérer l’intégralité du système pour assurer la totale interopérabilité des différents composants. Les offres commerciales de plates-formes IoT ont souvent un périmètre plus réduit et proposent la compatibilité avec des standards d’interopérabilité (d’objets et/ou de protocoles de communication).

La figure suivante montre notre périmètre d’étude (en vert pâle) :

Les objets sont connectés à une passerelle via un protocole de communication (local ou longue distance). La passerelle communique avec un système central qui est accédé par des utilisateurs, des administrateurs et d’autres machines qui portent des applicatifs consommant ou fournissant des données aux objets. Les administrateurs veillent sur le système central, les réseaux de communication et les passerelles.

Dans cet article, on appelle « Plate-forme IoT » l’association du Système central, les passerelles (Gateway) et les protocoles de communication de l’objet jusqu’au système central. Les objets ne font pas partie du contexte de notre analyse de la « Plate-forme IoT ». Par contre, on s'attend à des propriétés d’interopérabilité des objets avec le reste de la plate-forme. En effet, en général les objets sont fournis par des constructeurs différents de ceux qui font et exploitent les plateformes IoT.

Ce modèle générique prend des formes concrètes très différentes. Le tableau ci-dessous en illustre quelques unes :

| SigFox | AWS IoT | ThingsSpeak | Kaa | |

| Mode d’opération | PaaS | PaaS | PaaS | In premisses |

| Orientation | Opérateur Télécom spécifique | Généraliste | Mesure et calcul | Télécom niveau applicatif |

| Système central | Cloud SigFox de routage des messages | PaaS IceBreaker déployé dans Amazon | PaaS | PaaS |

| Protocole Passerelle / Système central | Propriétaire | MQTT / Internet | http sur Internet | Tout protocole sur Internet |

| Passerelle | Borne radio longue distance | Pas de passerelle (communication directe MQTT avec les objets) | Toute passerelle http / REST | Tout protocole (requiert des interfaces externes) |

| Réseau Local | Protocol SigFox ultra narrowband | Tous média Internet (Wifi, Ethernet…) | Tous média Internet (Wifi, Ethernet…) | Tous média Internet (Wifi, Ethernet…) |

| Objet | Matériel spécifique approuvé SigFox | Matériel banalisé supportant MQTT | Matériel banalisé supportant Http | Matériel banalisé utilisant le SDK KAA |

Les utilisateurs sont de natures différentes :

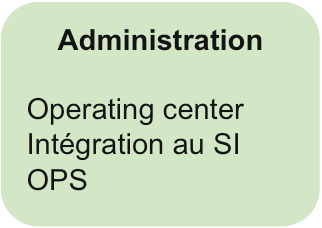

Les administrateurs peuvent veiller à des parties différentes du système et apporter du support aux utilisateurs sur les aspects :

Un sujet récurrent de l'IoT est la distribution des fonctions sur les différents composants. Plusieurs courants s'affrontent en ce moment, dont les deux extrêmes sont :

Dans les architectures intermédiaires entre ces deux patterns, la passerelle joue un rôle fonctionnel local et assure la continuité de service en cas de perte du central ou du WAN. Mais ces architectures sont plus chères et plus compliquées à déployer.

Ainsi les fonctions offertes par une plate-forme IoT peuvent se localiser sur différents composants, voire être redondantes pour assurer la continuité du service.

Une plate-forme IoT est un socle middleware sur lequel on déploie des applications IoT. Ce socle offre des services qui sont appelés par le code d’application que l’on déploie dessus. C’est donc un procédé analogue à ce que l’on fait sur les serveurs d’application.

Cependant, les plateformes IoT ne sont pas normalisées (comme l’est JEE) et chaque fournisseur essaie de se différentier par les services fournis. Les services offerts sont également très variés et relèvent de technologies différentes. Pour finir, les middlewares bien que majoritairement présents en central, sont également présents dans les gateways.

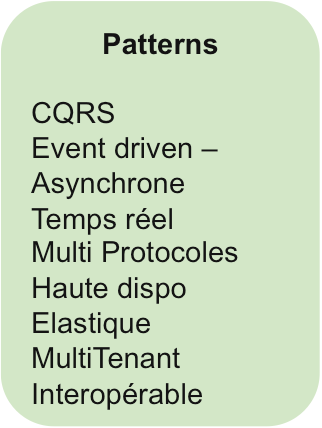

Dans la première partie de cet article, nous avons vu que l’IoT a des besoins tels qu’exprimés sur la figure ci-dessous. En face de chaque besoin apparaissent les patterns/solutions/technologies qui les adressent parfaitement :

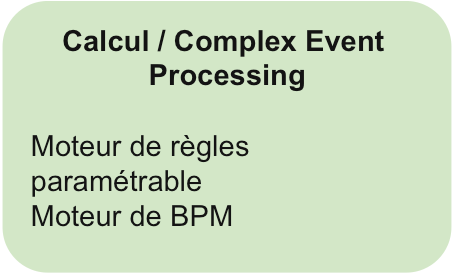

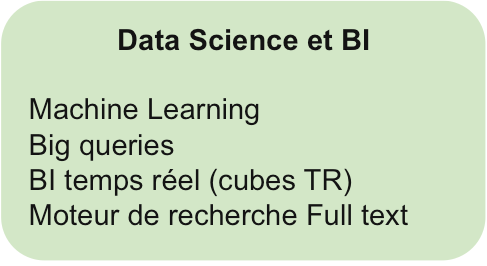

Les solutions « reines » face à ces besoins sont constituées de réseaux, de middlewares de communication bidirectionnelle, et de 4 grandes technologies qui se démarquent dans les plates-formes IoT : Le Complex Event Processing, le Big data, le machine learning et la BI temps réel. Nous allons voir comment elles s’agencent dans une plate-forme IoT.

La figure suivante présente les grands blocs fonctionnels d’une plate-forme IoT "idéale" (en ce qui concerne sa complétude). Nous allons les passer en revue.

Aucune (à ma connaissance) plate-forme IoT propose tous les services présentés ici. Toutes exposent un sous-ensemble de ces services, parfois dans l’objectif de se « teinter » sur un usage. Par exemple, Kaa est très orienté sur la passerelle télécom et le stockage des données mais n’offre pas beaucoup plus. Resin.io est spécialisée dans le management des objets, mais ne fait pas de CEP. A contrario, ThingWorks se présente comme une plate-forme extrêmement complète. ThingSpeak se concentre sur un cœur de services couvrant 60 % des besoins de base et les algorithmes. De cela on peut conclure :

Pour réaliser une application IoT, il faut très souvent ajouter les services manquants à la plate-forme choisie, voire assembler différentes plates-formes

On peut d'ailleurs se poser la question de la pertinence commerciale de la plate-forme idéale...

Nous proposons également la construction "sur mesure" :

C'est une option très crédible que les architectes IoT OCTO pratiquent couramment

Ces patterns nous font clairement apparaître une architecture réactive au sens du « Réactive Manifesto ».

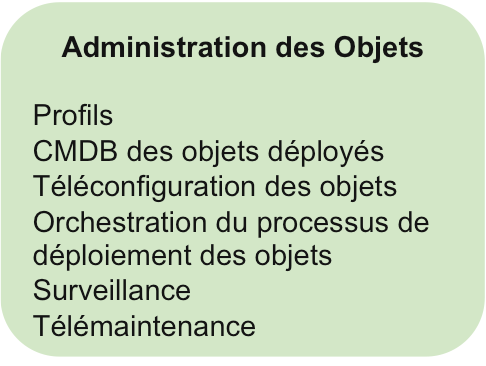

Ces services sont de première importance car ils aident à soulager la logistique des objets et réduisent les coûts de fonctionnement. Certaines plates-formes sont même dédiées exclusivement à ces services.

DDS…) et les délivre aux traitements dans un protocole pivot. Ce dernier est en général un protocole publish and suscribe permettant aux traitements de recevoir les messages qui les concernent. Certaines plates-formes sont spécialisées sur ce service.

En général trois aspects principaux sont à traiter :

Le service de publication de canaux offre la possibilité de restituer un flux d’information engendré vers des consommateurs externes (envoi de message ou flux de données (syndication et API)).

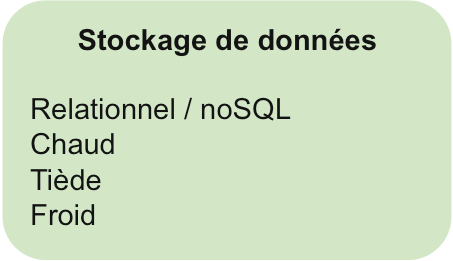

Les technologies de stockage disposant de capacité élevée d'ingestion de données et de gestion du multi-schéma sont généralement utilisées dans les plates-formes à haute performance.

Du coté de la BI, les services peuvent adresser toutes les données, quelles soient chaudes, tièdes ou froides. Les requêtes effectuées sont de nature statistique (plutôt dans le froid) ou opérationnelles (conduite d’une flotte d’objets ou de leur environnement en temps réel ou légèrement différé). Il apparaît cependant de plus en plus d’usage où il est pertinent de mélanger froid, tiède et chaud pour obtenir des décisions de meilleure qualité. Les Lambda architectures sont souvent présentes dans les plates-formes IoT. Elles présentent une caractéristique extrêmement structurante des stockages et de leur interrogation.

Sur le pan du machine learning, les plates-formes se contentent de fournir des hooks vers du code spécialisé à construire en marge de la plate-forme. L'exemple emblématique de cette approche est celle de AWS IoT avec les services Lambda.

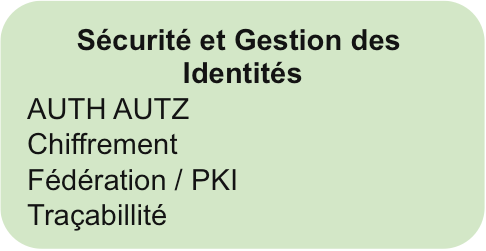

Étant donné que l’IoT est un système ouvert sur Internet, deux patterns majeurs soutiennent la sécurité de l’IoT :

Ces services peuvent être fournis par la plate-forme.

L'exploitation (OPS) des plates-formes est complexe et nécessite un fort savoir faire pour les plates-formes haute performance. L'emploi d'un PaaS est à considérer pour un projet où l'aspect exploitation ne veut pas être trop prenant.

Il existe de nombreuses architectures applicatives pouvant offrir les services décrits. Un scénario possible est présenté sur la figure suivante :

On remarque une correspondance quasi directe entre les services fournis dans des blocs applicatifs implémentés par des middlewares. Chez OCTO, nous avons déjà réalisé des plates-formes basées sur une telle architecture applicative.

Dans la première partie de cet article, nous avons présenté les besoins de l’IoT et les services attendus pour les adresser. Dans le présent article, nous avons affiné le concept de « Plate-forme IoT » à travers des vues d’architecture fonctionnelle et applicative. Ces vues nous permettent à la fois de construire une plate-forme IoT et aussi d’analyser les offres existantes. Nous allons traiter ce dernier point dans la 3e et dernière partie de cet article.